# Web3セキュリティレポート:ブル・マーケットの到来に警戒し、フィッシングリスクを防ぐビットコイン価格が再び最高値を更新し、10万ドルの大台に迫っています。歴史的なデータによると、ブル・マーケットの期間中にWeb3分野での詐欺やフィッシング活動が頻発し、総損失は3.5億ドルを超えています。分析によれば、ハッカーは主にイーサリアムネットワークを標的に攻撃を仕掛けており、ステーブルコインが主要なターゲットです。本記事は、歴史的な取引とフィッシングデータに基づき、攻撃手法、ターゲット選択、成功率について深く研究しています。! [Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください](https://img-cdn.gateio.im/social/moments-76e1e24b7d962738356d287d4a8b8c3e)## 暗号安全エコシステムの概要2024年の暗号セキュリティエコシステムプロジェクトは、いくつかの主要な分野に分けることができます。スマートコントラクト監査の分野では、いくつかの有名な参加者が包括的なコードレビューとセキュリティ評価サービスを提供しています。DeFiセキュリティ監視の分野では、分散型金融プロトコルに特化したリアルタイム脅威検出と予防ツールが登場しています。特に、人工知能駆動のセキュリティソリューションが台頭しています。ミームトークン取引の盛況に伴い、一部のセキュリティチェックツールがトレーダーが潜在的なリスクを事前に特定するのを助けることができます。## USDTは最も盗まれた資産となるデータによると、イーサリアムネットワーク上の攻撃はすべての事件の約75%を占めています。USDTは攻撃を最も受けた資産で、盗まれた総額は1.12億ドルで、平均して1回の攻撃で約470万ドルの損失があります。次にETHが続き、損失は約6660万ドル、3番目はDAIで、損失は4220万ドルです。注目すべきは、時価総額が比較的低いトークンも多くの攻撃を受けており、攻撃者がセキュリティが低い資産を利用することを示しています。最大規模の単一事件は2023年8月1日に発生し、複雑な詐欺攻撃で、2010万ドルの損失をもたらしました。## ポリゴンが第二のターゲットチェーンになるイーサリアムはフィッシング事件で主導的な地位を占めており、取引量の約80%を占めていますが、他のブロックチェーンでも盗難活動が発生しています。Polygonは第二の標的となり、取引量の約18%を占めています。盗難活動は通常、オンチェーンの総価値ロック(TVL)や日次アクティブユーザー数と密接に関連しており、攻撃者は流動性やユーザー活動に基づいて判断を下します。! [Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください](https://img-cdn.gateio.im/social/moments-cdf805b82e13b9ca05884bfcde164849)## 時間分析と攻撃の進化攻撃の頻度と規模は異なるパターンを示しています。2023年には500万ドルを超える高価値の攻撃が複数回発生しました。同時に、攻撃手法は単純な直接移転から、より複雑な承認ベースの攻撃へと進化しています。重大な攻撃(損失が100万ドルを超える)間の平均間隔は約12日で、主に重大な市場イベントや新しいプロトコルのリリース前後に集中しています。! [Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください](https://img-cdn.gateio.im/social/moments-fa0baf9bb89fa35af01f113ebc5d01a3)## フィッシング攻撃の種類### トークン移転攻撃これは最も直接的な攻撃方法です。攻撃者はユーザーを誘導して、トークンを直接彼らが制御するアカウントに転送させます。この種の攻撃は通常、一回の価値が非常に高く、ユーザーの信頼、偽のページ、詐欺の話術を利用して被害者を納得させてトークンを自発的に転送させるものです。攻撃モードには通常、信頼を築くために有名なウェブサイトを模倣する類似ドメインの使用、ユーザーのインタラクション時に緊急感を醸成すること、そして一見合理的なトークン転送指示を提供することが含まれます。分析によると、この種の直接トークン転送攻撃の平均成功率は62%です。### フィッシングを承認するこれは技術的に複雑な攻撃手段であり、主にスマートコントラクトの相互作用メカニズムを利用しています。攻撃者はユーザーに取引の承認を提供させるよう誘惑し、特定のトークンに対する無限の消費権を得るのです。直接の送金とは異なり、この方法は長期的な脆弱性を生じさせ、攻撃者が徐々に被害者の資金を枯渇させることを可能にします。### 偽のトークンアドレスこれは包括的な攻撃戦略です。攻撃者は、合法的なトークンと同名だが異なるアドレスのトークンを使用して取引を作成し、ユーザーのアドレス確認の怠慢を利用して利益を得ます。### NFTゼロ元購入この攻撃はNFT市場を特に標的としています。攻撃者はユーザーに取引に署名させ、価値の高いNFTが非常に低い、あるいはゼロの価格で売却される結果を引き起こします。調査期間中に22件の重大なNFTゼロ購入フィッシング事件が発見され、平均で378,000ドルの損失がありました。これらの攻撃はNFT市場に固有の取引署名プロセスを利用しています。## 盗まれたウォレットの分布データによると、取引価値と被害者ウォレットの数の間には明らかな反比例関係が存在します。取引額が増加するにつれて、影響を受けるウォレットの数は徐々に減少します。1回の取引で500-1000ドルの被害者ウォレットの数が最も多く、約3,750個で、全体の3分の1以上を占めています。これは、小額取引の際にユーザーが細部にあまり注意を払わないことが多いためかもしれません。1000-1500ドルの取引範囲内の被害者ウォレットの数は2140個に減少します。3000ドル以上の取引は、攻撃された総数のわずか13.5%を占めています。これは、取引額が大きくなるほど、ユーザーの安全意識が高まる可能性があるか、または大きな取引に関わる際により慎重になることを示しています。! [Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください](https://img-cdn.gateio.im/social/moments-caddca1529159f5771e4aebeda66e6ba)ブル・マーケットの到来に伴い、複雑な攻撃の頻度と平均損失が増加する可能性があり、プロジェクト側と投資者に対する経済的影響も大きくなるでしょう。したがって、ブロックチェーンネットワークだけでなく、ユーザーも取引時に警戒を怠らず、フィッシング事件の発生を防ぐ必要があります。

ブル・マーケット防范指南:デプス揭秘Web3フィッシング攻撃手法及びデータ分析

Web3セキュリティレポート:ブル・マーケットの到来に警戒し、フィッシングリスクを防ぐ

ビットコイン価格が再び最高値を更新し、10万ドルの大台に迫っています。歴史的なデータによると、ブル・マーケットの期間中にWeb3分野での詐欺やフィッシング活動が頻発し、総損失は3.5億ドルを超えています。分析によれば、ハッカーは主にイーサリアムネットワークを標的に攻撃を仕掛けており、ステーブルコインが主要なターゲットです。本記事は、歴史的な取引とフィッシングデータに基づき、攻撃手法、ターゲット選択、成功率について深く研究しています。

! Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください

暗号安全エコシステムの概要

2024年の暗号セキュリティエコシステムプロジェクトは、いくつかの主要な分野に分けることができます。スマートコントラクト監査の分野では、いくつかの有名な参加者が包括的なコードレビューとセキュリティ評価サービスを提供しています。DeFiセキュリティ監視の分野では、分散型金融プロトコルに特化したリアルタイム脅威検出と予防ツールが登場しています。特に、人工知能駆動のセキュリティソリューションが台頭しています。

ミームトークン取引の盛況に伴い、一部のセキュリティチェックツールがトレーダーが潜在的なリスクを事前に特定するのを助けることができます。

USDTは最も盗まれた資産となる

データによると、イーサリアムネットワーク上の攻撃はすべての事件の約75%を占めています。USDTは攻撃を最も受けた資産で、盗まれた総額は1.12億ドルで、平均して1回の攻撃で約470万ドルの損失があります。次にETHが続き、損失は約6660万ドル、3番目はDAIで、損失は4220万ドルです。

注目すべきは、時価総額が比較的低いトークンも多くの攻撃を受けており、攻撃者がセキュリティが低い資産を利用することを示しています。最大規模の単一事件は2023年8月1日に発生し、複雑な詐欺攻撃で、2010万ドルの損失をもたらしました。

ポリゴンが第二のターゲットチェーンになる

イーサリアムはフィッシング事件で主導的な地位を占めており、取引量の約80%を占めていますが、他のブロックチェーンでも盗難活動が発生しています。Polygonは第二の標的となり、取引量の約18%を占めています。盗難活動は通常、オンチェーンの総価値ロック(TVL)や日次アクティブユーザー数と密接に関連しており、攻撃者は流動性やユーザー活動に基づいて判断を下します。

! Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください

時間分析と攻撃の進化

攻撃の頻度と規模は異なるパターンを示しています。2023年には500万ドルを超える高価値の攻撃が複数回発生しました。同時に、攻撃手法は単純な直接移転から、より複雑な承認ベースの攻撃へと進化しています。重大な攻撃(損失が100万ドルを超える)間の平均間隔は約12日で、主に重大な市場イベントや新しいプロトコルのリリース前後に集中しています。

! Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください

フィッシング攻撃の種類

トークン移転攻撃

これは最も直接的な攻撃方法です。攻撃者はユーザーを誘導して、トークンを直接彼らが制御するアカウントに転送させます。この種の攻撃は通常、一回の価値が非常に高く、ユーザーの信頼、偽のページ、詐欺の話術を利用して被害者を納得させてトークンを自発的に転送させるものです。

攻撃モードには通常、信頼を築くために有名なウェブサイトを模倣する類似ドメインの使用、ユーザーのインタラクション時に緊急感を醸成すること、そして一見合理的なトークン転送指示を提供することが含まれます。分析によると、この種の直接トークン転送攻撃の平均成功率は62%です。

フィッシングを承認する

これは技術的に複雑な攻撃手段であり、主にスマートコントラクトの相互作用メカニズムを利用しています。攻撃者はユーザーに取引の承認を提供させるよう誘惑し、特定のトークンに対する無限の消費権を得るのです。直接の送金とは異なり、この方法は長期的な脆弱性を生じさせ、攻撃者が徐々に被害者の資金を枯渇させることを可能にします。

偽のトークンアドレス

これは包括的な攻撃戦略です。攻撃者は、合法的なトークンと同名だが異なるアドレスのトークンを使用して取引を作成し、ユーザーのアドレス確認の怠慢を利用して利益を得ます。

NFTゼロ元購入

この攻撃はNFT市場を特に標的としています。攻撃者はユーザーに取引に署名させ、価値の高いNFTが非常に低い、あるいはゼロの価格で売却される結果を引き起こします。調査期間中に22件の重大なNFTゼロ購入フィッシング事件が発見され、平均で378,000ドルの損失がありました。これらの攻撃はNFT市場に固有の取引署名プロセスを利用しています。

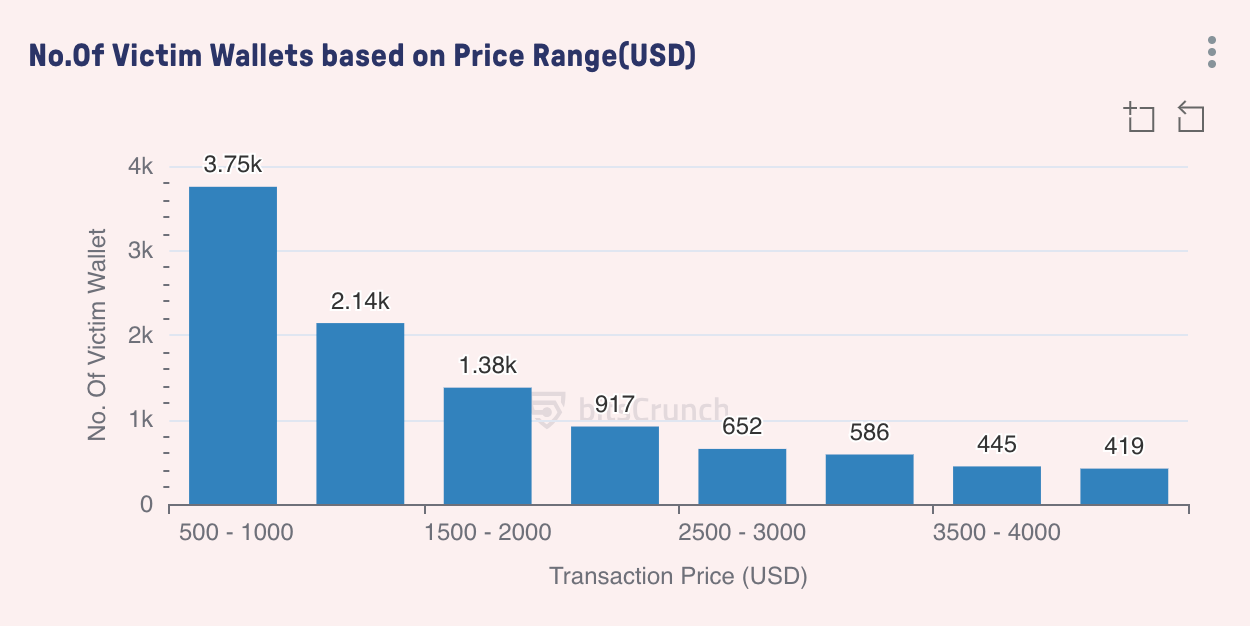

盗まれたウォレットの分布

データによると、取引価値と被害者ウォレットの数の間には明らかな反比例関係が存在します。取引額が増加するにつれて、影響を受けるウォレットの数は徐々に減少します。

1回の取引で500-1000ドルの被害者ウォレットの数が最も多く、約3,750個で、全体の3分の1以上を占めています。これは、小額取引の際にユーザーが細部にあまり注意を払わないことが多いためかもしれません。1000-1500ドルの取引範囲内の被害者ウォレットの数は2140個に減少します。3000ドル以上の取引は、攻撃された総数のわずか13.5%を占めています。これは、取引額が大きくなるほど、ユーザーの安全意識が高まる可能性があるか、または大きな取引に関わる際により慎重になることを示しています。

! Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください

ブル・マーケットの到来に伴い、複雑な攻撃の頻度と平均損失が増加する可能性があり、プロジェクト側と投資者に対する経済的影響も大きくなるでしょう。したがって、ブロックチェーンネットワークだけでなく、ユーザーも取引時に警戒を怠らず、フィッシング事件の発生を防ぐ必要があります。